Вкладка уязвимое ПО

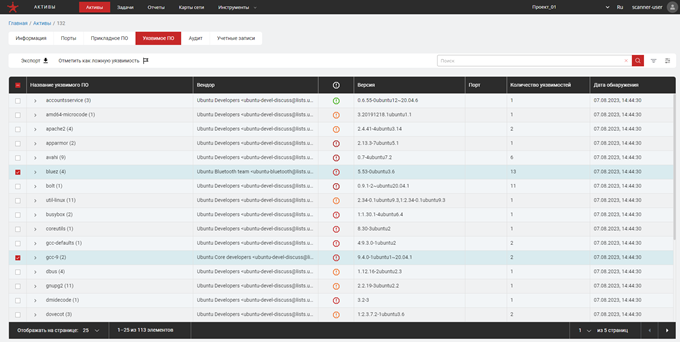

После завершения задачи «Поиск уязвимостей» по активам во вкладке «Уязвимое ПО» исследованных активов появится информация об уязвимостях (рисунок 1).

Рисунок 1 - Вкладка «Уязвимое ПО» в карточке актива

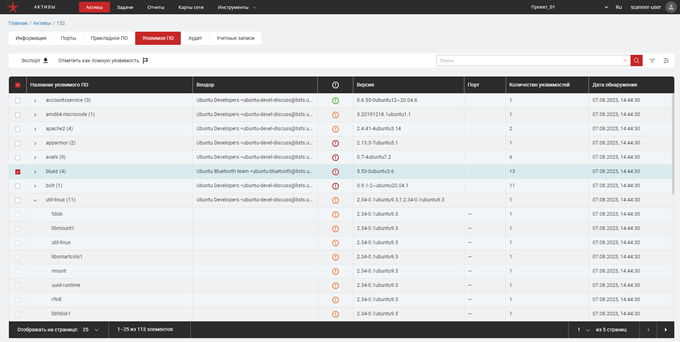

На вкладке «Уязвимое ПО» Сканер-ВС отображены группы найденных пакетов уязвимостей. Группировка пакетов в группы происходит по найденным уязвимостям в пакетах. Для просмотра пакетов уязвимостей, входящих в состав группы необходимо нажать в любом месте соответствующей строки таблицы. После чего раскроется группа найденных пакетов уязвимостей (рисунок 3).

В столбце «Количество уязвимостей» указывается наибольшее количество уязвимостей среди пакетов, входящих в состав группы

Во вкладке «Уязвимое ПО» карточки актива предусмотрена возможность отметки целой группы найденных пакетов уязвимостей ложной. Для отметки группы или нескольких групп пакетов уязвимостей ложными необходимо выбрать отмечаемые группы и нажать на отобразившуюся надпись «Отметить как ложную уязвимость». После чего в отобразившемся окне подтверждения нажать «Да» для подтверждения внесения изменений, «Нет» – в противном случае.

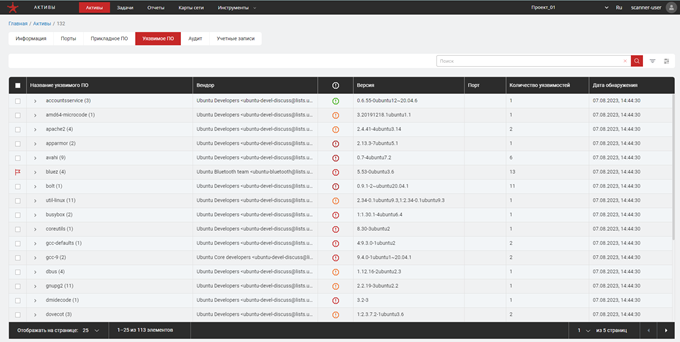

После отметки группы пакетов уязвимостей ложными в таблице уязвимого ПО отобразится значок ложных уязвимостей для отмеченных групп (рисунок 2).

Для отмены отметки группы уязвимостей ложной необходимо нажать на флажок слева от интересующей группы.

Рисунок 2 - Отметка группы уязвимостей ложной

Рисунок 3 - Пакеты уязвимостей, входящие в состав группы

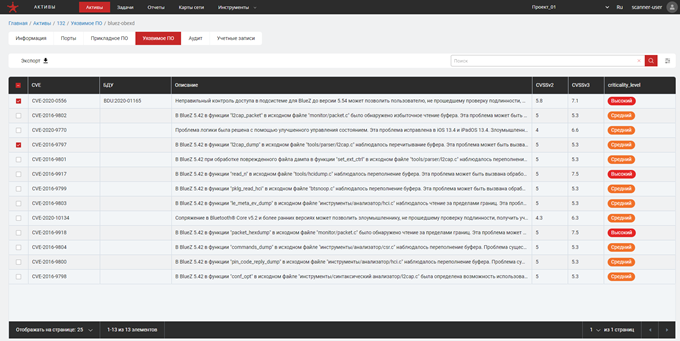

Для просмотра всех найденных для конкретного ПО уязвимостей необходимо нажать на строку таблицы уязвимого ПО, после чего произойдет переход к таблице, содержащей полную информацию о найденных уязвимостей данного ПО (рисунок 4).

Рисунок 4 - Таблица уязвимостей конкретного ПО актива

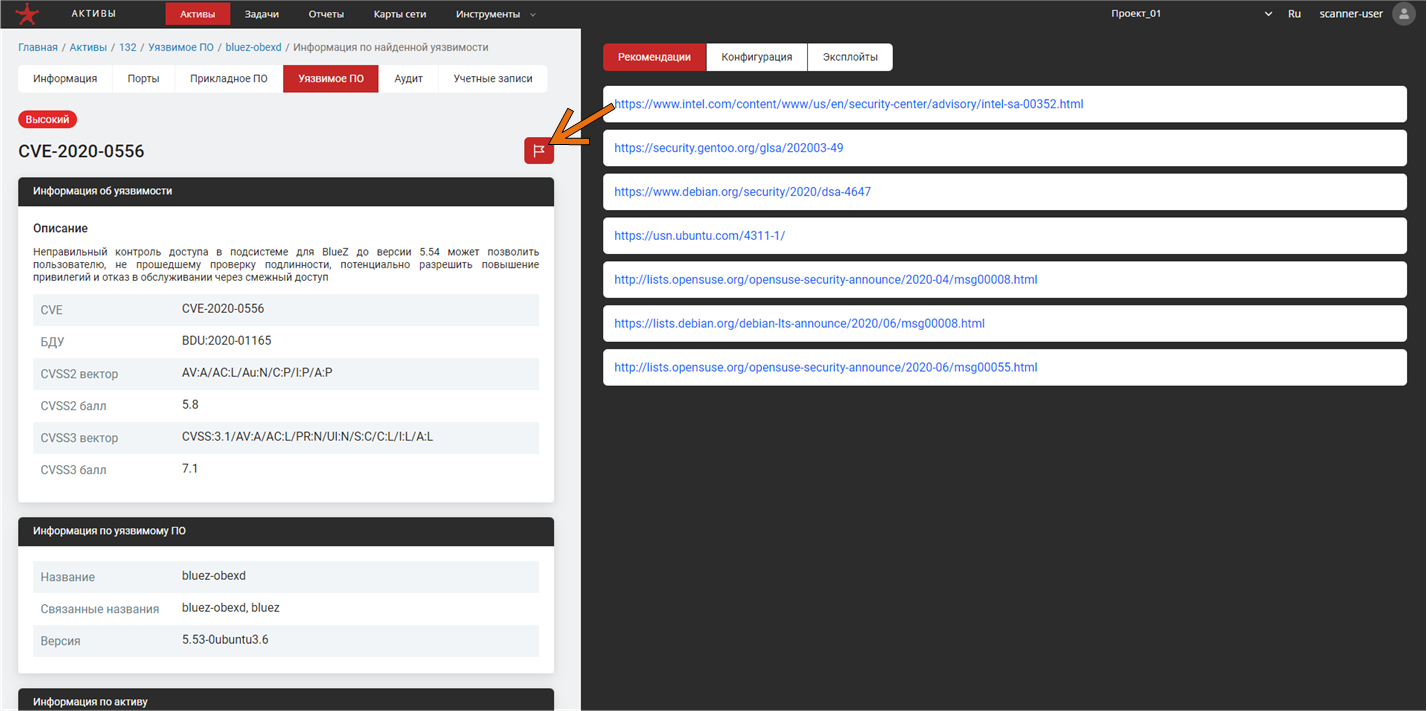

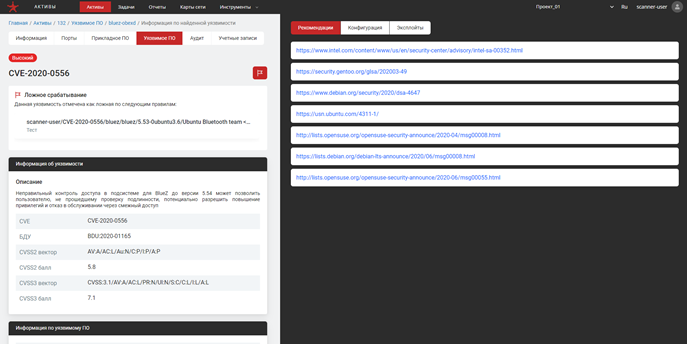

Кликнув на уязвимость, можно перейти к более подробному её описанию (карточке уязвимости) (рисунок 5). По умолчанию в описании уязвимости отображаются рекомендации по ее устранению. При этом существует возможность исключить из результатов данную уязвимость, пометив её как ложное срабатывание. Для установки отметки «Ложное срабатывание» необходимо нажать на кнопку флажка, на которую указывает стрелка на рисунке 5.

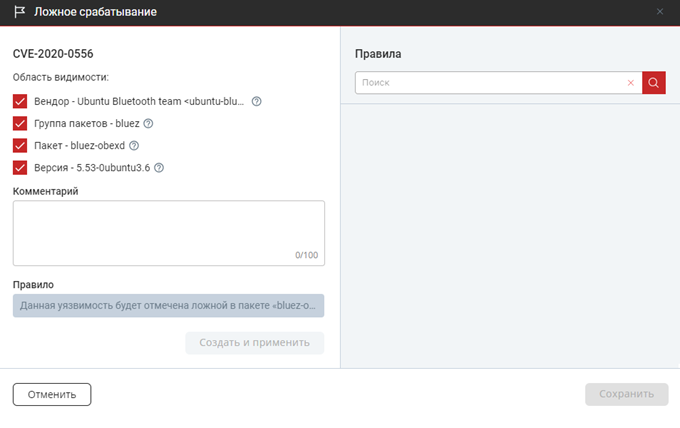

После нажатия на кнопку флажка отобразится всплывающее окно с настройкой отметки найденной уязвимости как ложное срабатывание (рисунок 6).

Рисунок 5 - Рекомендации по устранению уязвимости

Рисунок 6 - Окно отметки ложного срабатывания

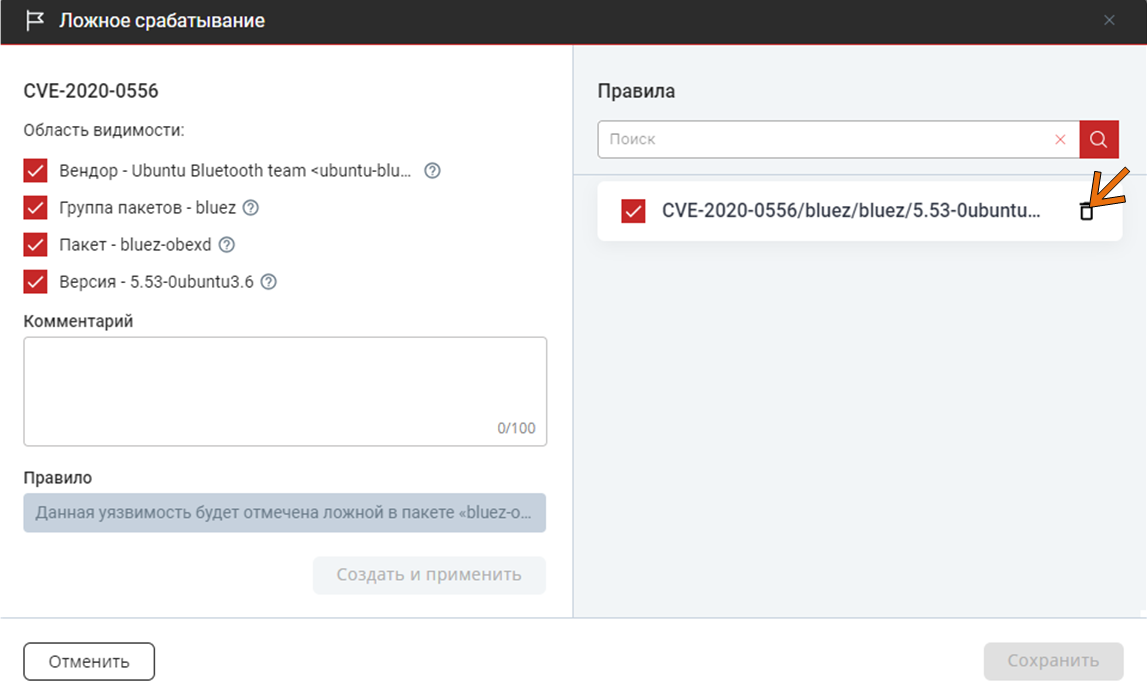

Отметка уязвимости ложной происходит посредством настройки правил для конкретной уязвимости. Правила настраиваются с помощью четырех чек-боксов в зоне под названием «Область видимости».

По умолчанию все чек-боксы в окне отметки уязвимости ложной активны. В таком случае исключительно уязвимость, в карточке которой находится пользователь, будет отмечена ложной (только уязвимость для конкретной версии пакета, входящего в конкретную группу и конкретного вендора).

При деактивации чек-боксов происходит расширение области отметки уязвимости ложной. Существуют следующие варианты:

- Все чек-боксы активны

- Деактивирована опция «Версия» – уязвимость будет отмечена ложной для всех версий ПО конкретного пакета, входящего в состав конкретной группы и конкретного вендора

- Деактивированы опции «Версия» и «Пакет» – уязвимость будет отмечена ложной для всех версий ПО и всех пакетов, входящих в конкретную группу конкретного вендора

- Деактивированы опции «Версия», «Пакет» и «Группа» – уязвимость будет отмечена ложной для всех версий ПО, всех пакетов во всех группах конкретного вендора

- Деактивированы все опции – уязвимость будет отмечена ложной для всех версий ПО, всех пакетов, во всех группах и всех вендоров, т.е. для всего узла исследуемой сети

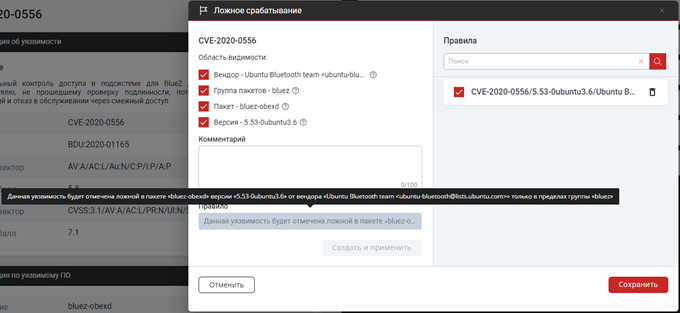

При настройке правила отметки уязвимости ложной в окне «Правило» отображается подсказка для пользователя. Для просмотра всего правила целиком необходимо навести на данное окно курсор мыши, после чего правило будет отображено во всплывающем окне (рисунок 7). После настройки правила отметки уязвимости ложной необходимо добавить комментарий и нажать на кнопку «Создать и применить», которая станет активной. Созданное правило отобразится в правой части окна отметки уязвимости ложной (рисунок 7). Для завершения отметки уязвимости ложной необходимо нажать на кнопку «Сохранить».

Рисунок 7 - Создание правила отметки уязвимости ложной

Уязвимости, отмеченные пользователем как ложное срабатывание, в отчетах отображаться не будут при чем как в кратком, так и в полном

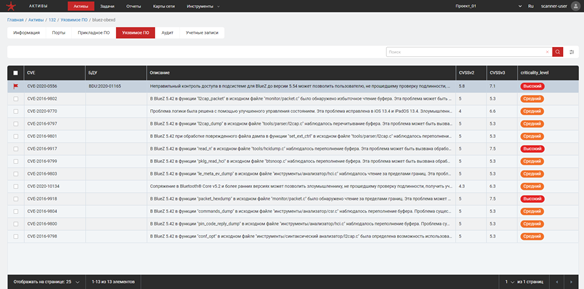

После установки отметки «Ложное срабатывание» для найденной уязвимости флажок ложного срабатывания отобразится в таблице найденных уязвимостей (рисунок 8), а соответствующая ей строка таблицы поменяет свой цвет. В карточке уязвимости появится новое поле с пометкой о ложном срабатывании и комментарием, оставленным оператором (рисунок 9).

Рисунок 8 - Отображение флажка ложного срабатывания в таблице уязвимостей

В том случае если все найденные уязвимости в пакете будут отмечены пользователем как ложные срабатывания, то и на вкладке «Уязвимое ПО» в карточке актива (рисунок 1) весь пакет будет отображаться аналогично отдельно взятой уязвимости конкретного ПО, для которой была сделана пометка ложного срабатывания, а количество найденных уязвимостей для этого пакета станет равным нулю.

Рисунок 9 - Карточка уязвимости, помеченной как «Ложное срабатывание»

Для удаления отметки «Ложное срабатывание» необходимо еще раз нажать на кнопку флажка. После чего отобразится окно отметки уязвимости ложной, в котором для удаления данной отметки необходимо нажать «» для соответствующего правила отметки уязвимости ложной (рисунок 10) и затем нажать кнопку «Сохранить».

Рисунок 10 - Удаление правила отметки уязвимости ложной

Для перехода на страницу описания рекомендации по устранению выявленной уязвимости необходимо кликнуть на ссылку в поле рекомендации после чего откроется новая страница в браузере, содержащая рекомендации по устранению выявленной уязвимости.

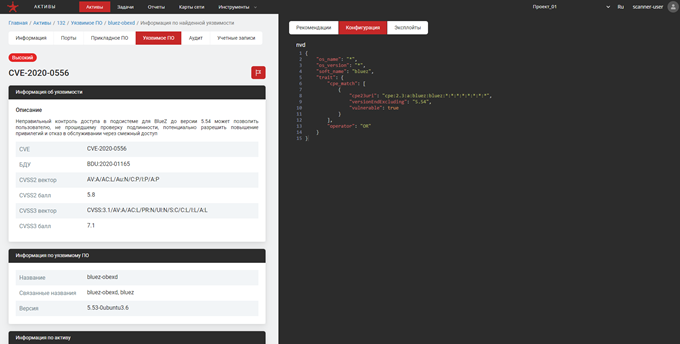

Для просмотра данных об уязвимой версии найденного ПО необходимо нажать на кнопку «Конфигурация» в правой половине окна карточки уязвимости (рисунок 11).

Рисунок 11 - Конфигурация уязвимости

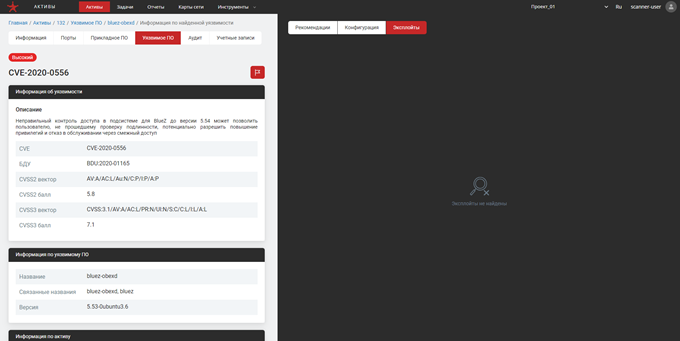

Для просмотра эксплойтов, с помощью которых злоумышленник может организовать атаку на актив исследуемой сети необходимо нажать на кнопку «Эксплойты» в правой половине окна карточки уязвимости (рисунок 12).

Рисунок 12 - Эксплойты уязвимости