Организация совместной работы KOMRAD Enterprise SIEM и Киберпротект Cyber Protego

Cyber Protego — полнофункциональное DLP-решение для защиты от утечки данных с корпоративных компьютеров.

С помощью KOMRAD Enterprise SIEM можно получить информацию об инцидентах, зарегистрированных в Cyber Protego, но для этого должно быть настроено взаимодействие (передача информации о событиях и инцидентах) между агентом Cyber Protego и KOMRAD Enterprise SIEM.

Настройка агента Cyber Protego для передачи информации в KOMRAD Enterprise SIEM

Подразумевается, что агенты Cyber Protego развёрнуты на подконтрольных рабочих станциях и функционируют в полном объёме, соответствующие политики настроены.

Убедитесь, что была включена отправка событий аудита по Syslog и настроен Syslog-коллектор в KOMRAD Enterprise SIEM

Настройка Syslog для отправки событий аудита и тревожных оповещений

Для того, чтобы включить отправку событий аудита на Syslog-сервер, необходимо внести следующие изменения в политику агента Cyber Protego:

-

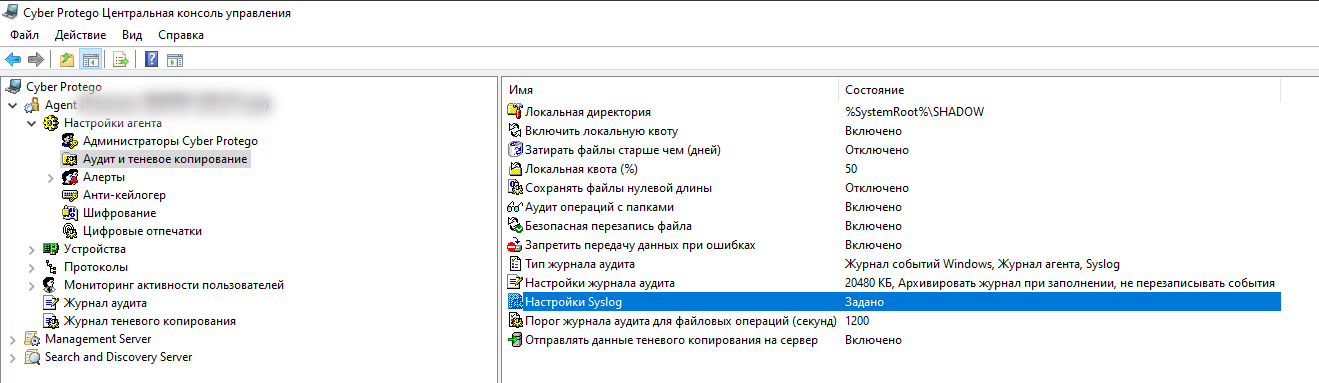

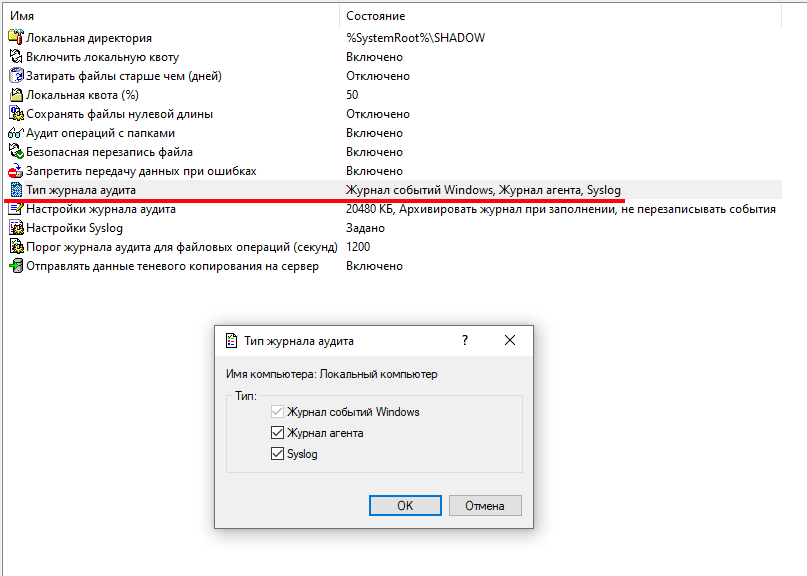

В разделе "Настройки агента" ⇒ "Аудит и теневое копирование: Настройки Syslog" необходимо указать сервер Syslog и настроить другие параметры:

<1> - IP-адрес хоста с Syslog-коллектором, на который нужно посылать события

<2> - порт хоста с коллектором, на который нужно посылать события

<3> - выбрать протокол

<4> - выбрать нулевой байт

<5> - задать сообщение

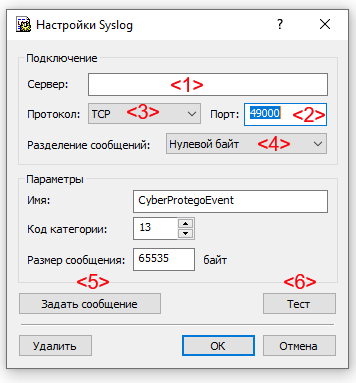

<6> - отправить тестовое сообщение на KOMRAD Enterprise SIEMПример:

Тип события: %EVENT_TYPE% Компьютер: %COMP_NAME% (%COMP_IP%) Дата/время:%DATE_TIME% Источник: %SOURCE% Действие: %ACTION% Имя: %NAME% Информация: %INFO% Причина: %REASON% Имя пользователя: %USER_NAME% SID пользователя: %USER_SID% Имя процесса: %PROC_NAME% Id процесса: %PROC_ID% Id события: %EVENT_ID% %SUMMARY_TABLE% -

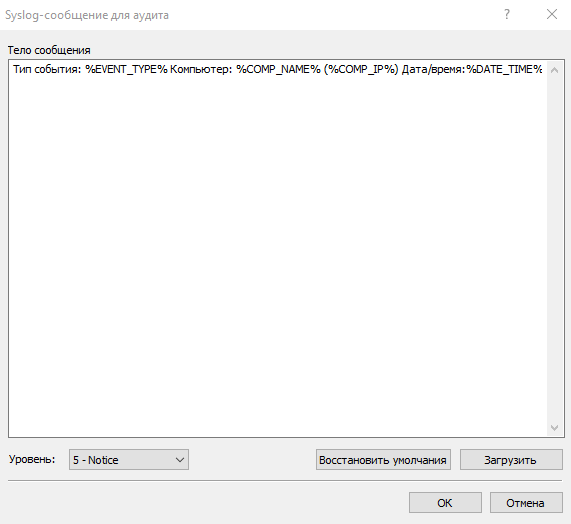

В разделе "Настройки агента" ⇒ "Аудит и теневое копирование: Тип журнала аудита" отметить флаг Syslog

Настройка Syslog для отправки тревожных оповещений (Алертов)

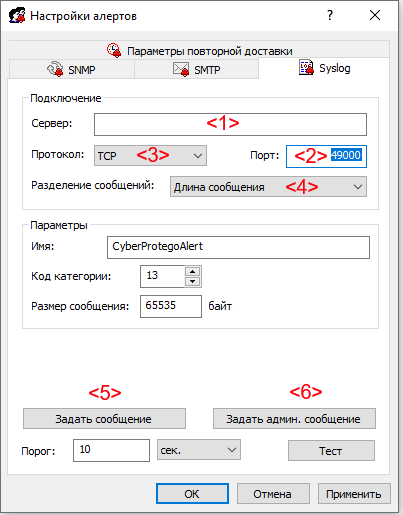

Для того, чтобы включить отправку тревожных оповещений (алертов) на Syslog-сервер необходимо в разделе "Настройка агента" ⇒ "Алерты: Syslog" указать необходимый сервер Syslog.

<1> - IP-адрес хоста с Syslog-коллектором, на который нужно посылать события

<2> - порт хоста с коллектором, на который нужно посылать события

<3> - выбрать протокол

<4> - выбрать «Длина сообщения»

<5> - задать сообщение

<6> - задать админ. сообщение

<7> - отправить тестовое сообщение на KOMRAD Enterprise SIEM

Пример:

Тип события: %EVENT_TYPE% Компьютер: %COMP_NAME% (%COMP_IP%) Дата/время:%DATE_TIME% Источник: %SOURCE% Действие: %ACTION% Имя: %NAME% Информация: %INFO% Причина: %REASON% Имя пользователя: %USER_NAME% SID пользователя: %USER_SID% Имя процесса: %PROC_NAME% Id процесса: %PROC_ID% Id события: %EVENT_ID% %SUMMARY_TABLE%

Тип события: %EVENT_TYPE% Компьютер: %COMP_NAME% (%COMP_IP%) Дата/время:%DATE_TIME% Источник: %SOURCE% Действие: %ACTION% Имя: %NAME% Информация: %INFO% Причина: %REASON% Имя пользователя: %USER_NAME% SID пользователя: %USER_SID% Имя процесса: %PROC_NAME% Id процесса: %PROC_ID% Id события: %EVENT_ID% %SUMMARY_TABLE%

Пример интеграции Cyber Protego и KOMRAD Enterprise SIEM

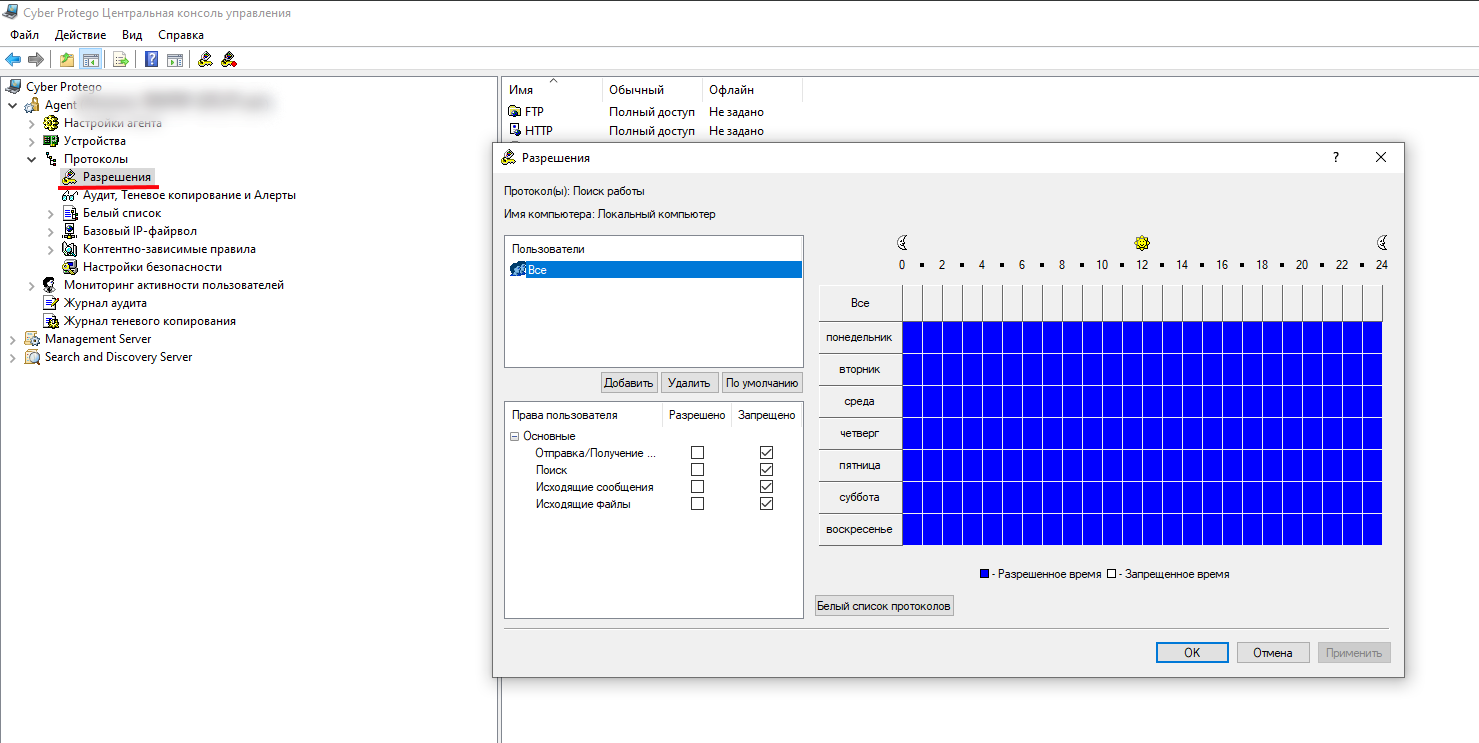

Настроим в Cyber Protego запрещающие разрешения и правила аудита/алертов на канал "Поиск работы" для передачи инцидента о заблокированной попытке доступа к сайту hh.ru в KOMRAD Enterprise SIEM. Для этого необходимо в разделе "Протоколы" ⇒ "Разрешения" открыть настройки доступа для канала "Поиск работы", добавить в список нужного пользователя или группу и задать права ("Основные" ⇒ "Запрещено").

А в разделе "Протоколы" ⇒ "Аудит, теневое копирование и Алерты" для канала "Поиск работы" добавить нужного пользователя или группу и в столбце Разрешено отметить, для каких операций (действий) требуется выполнять регистрацию событий аудита и/или отправку алертов.

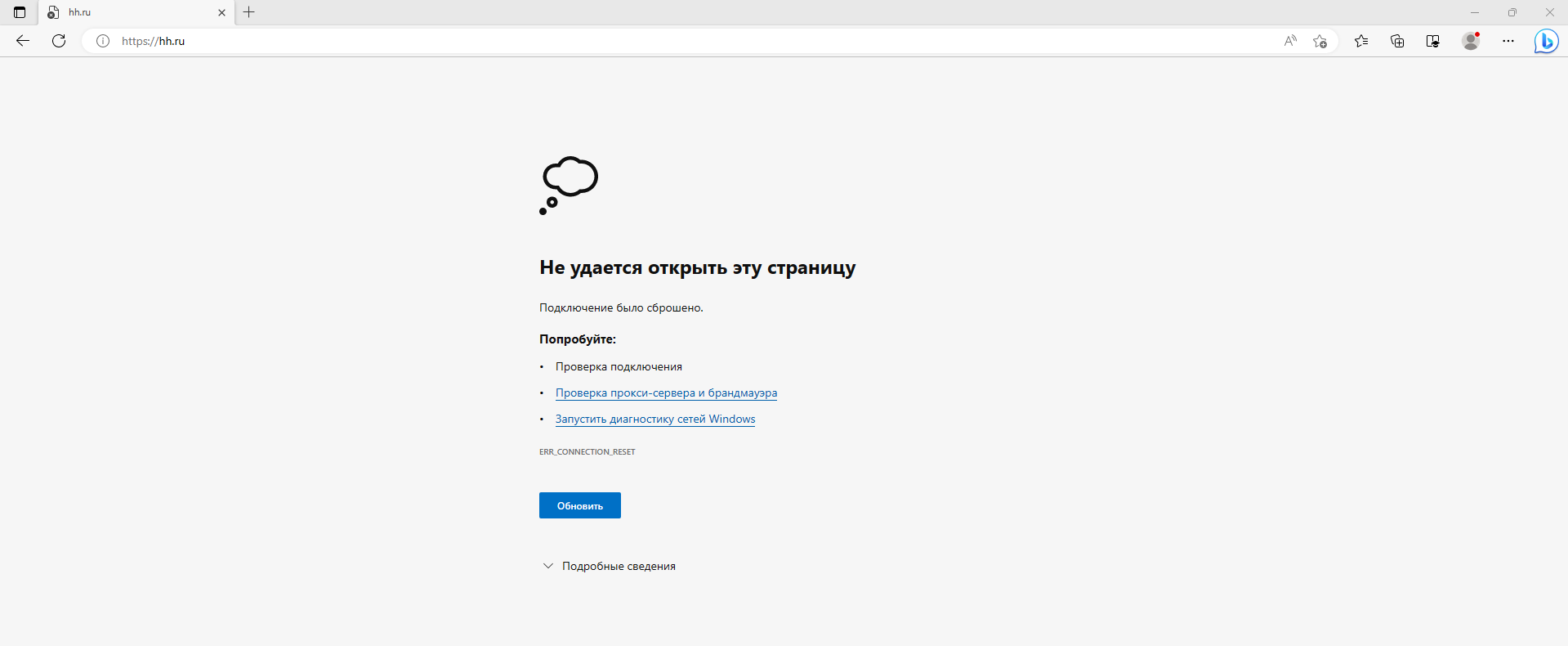

Далее на ПК с настроенным таким образом агентом Cyber Protego сгенерируем инцидент, введя поисковой запрос о поиске работы в браузере (сайт hh.ru).

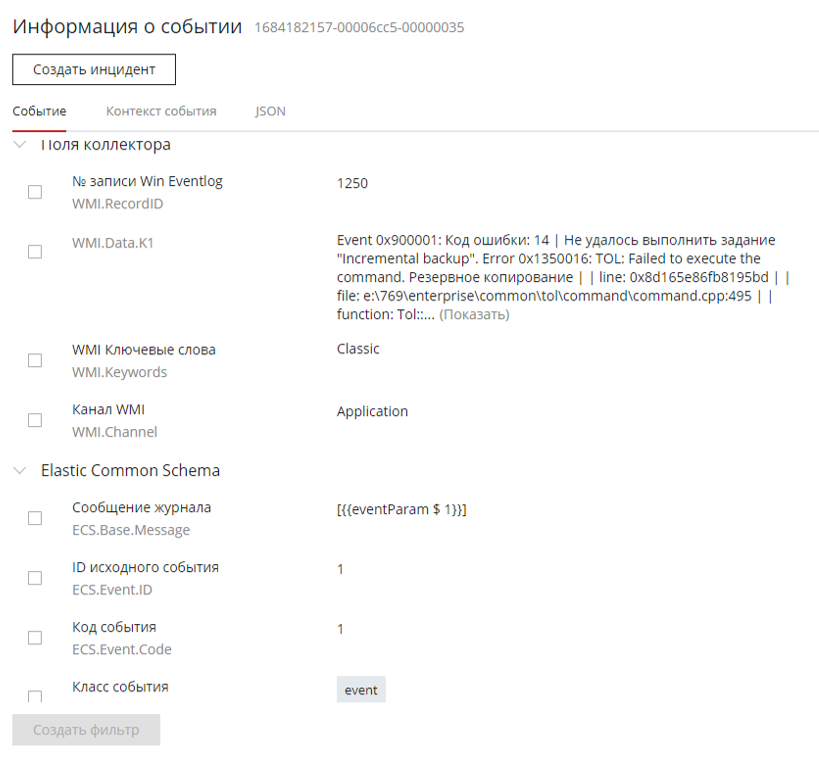

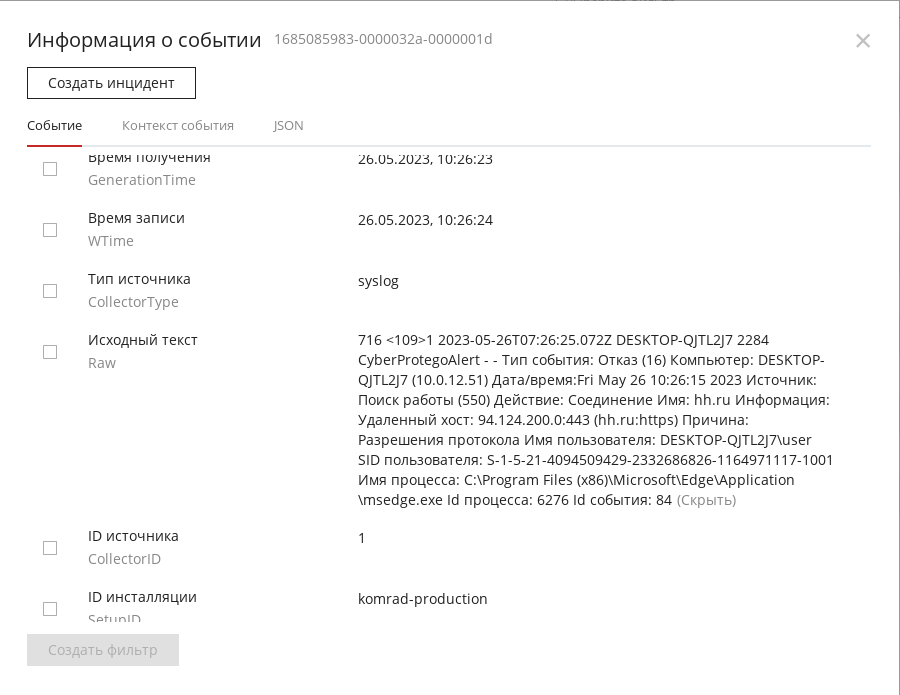

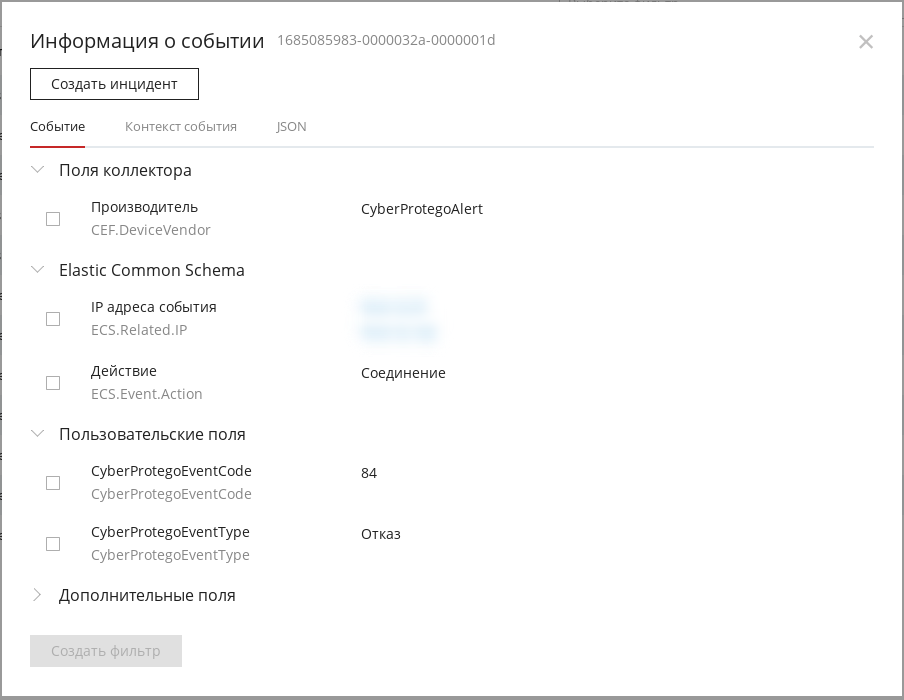

На KOMRAD Enterprise SIEM будет получено событие:

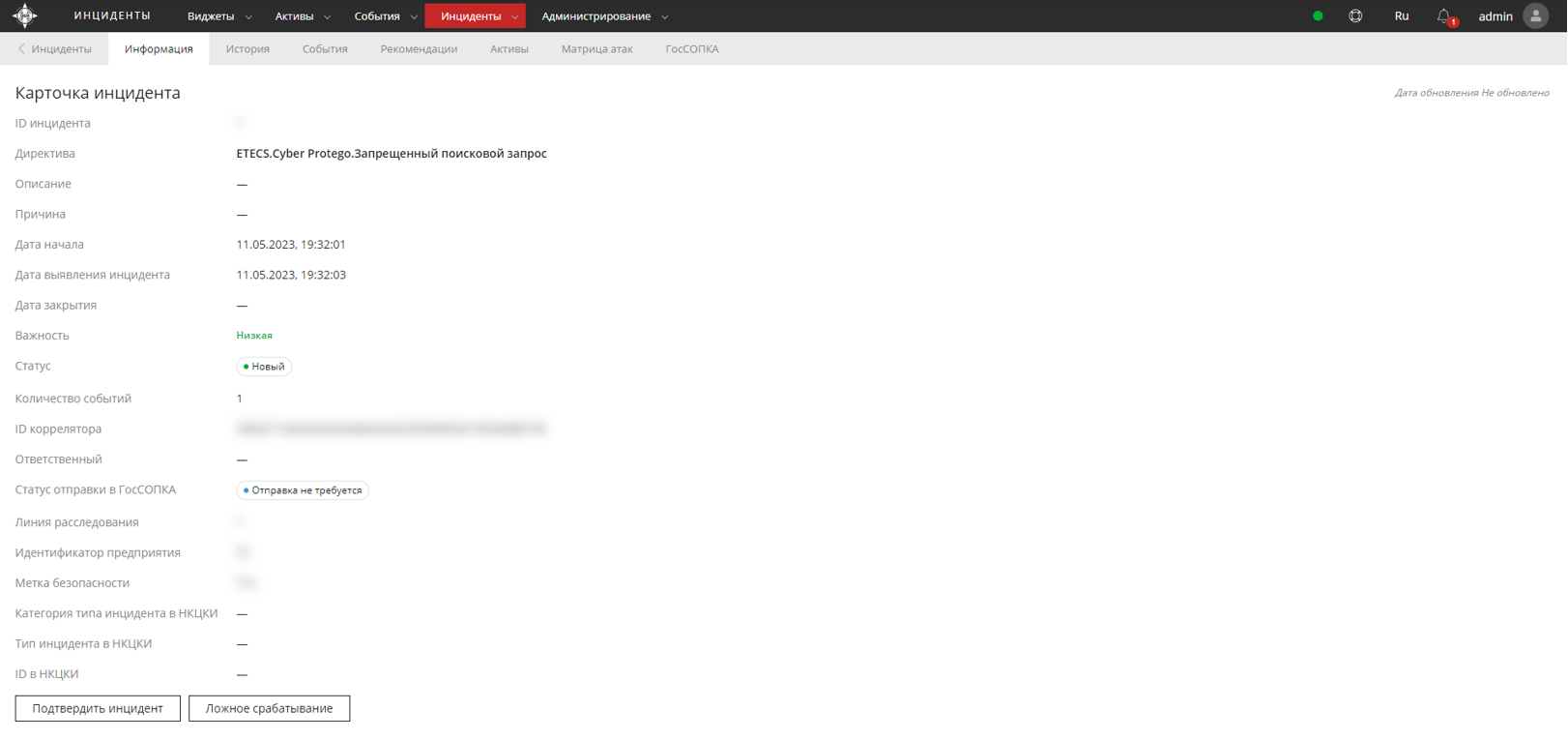

На KOMRAD Enterprise SIEM сработает директива из пакета экспертиз ETECS.Cyber Protego. Запрещенный поисковой запрос и появится инцидент. Пример:

Для корректной работы не забудьте включить плагин ETECS.CyberProtego

Фильтры (12 шт.) и директивы (12 шт.) корреляции под источник событий можно скачать в рамках расширенной технической поддержки