Multifactor

MULTIFACTOR — система двухфакторной аутентификации, которая позволяет кратно усилить защиту от несанкционированного доступа к вашим сайтам и приложениям.

Двухфакторная аутентификация или, в случае обеспечения более надежного разграничения доступа к информации, многофакторная аутентификаци предполагает использование двух и более механизмов проверки личности пользователя.

Всего существует три вида механизмов аутентификации:

-

Аутентификация на основании известной исключительно пользователю информации, обычно это логин и пароль.

-

Аутентификация с использованием физического носителя информации, доступ к которому есть исключительно у пользователя, например, телефон или USB-токен.

-

Аутентификация на основании физиологических особенностей пользователя, а именно биометрических данных: отпечаток пальца, сетчатка глаза, лицо.

Linux

Сбор логов работы ЭВМ, функционирующих под управлением операционной системы Astra Linux Special Edition (ALSE), осуществляется как с использованием syslog коллектора, так и файлового коллектора.

Настройка сбора логов работы MULTIFACTOR с использованием syslog коллектора

Пример настройки продемонстрирован на ЭВМ, функционирующей на базе ALSE версии 1.8.

Для настройки логирования работы MULTIFACTOR необходимо выполнить следующие действия:

-

Открыть конфигурационный файл

multifactor-radius-adapter.dll.configдля редактирования с помощью команды:nano /opt/multifactor/radius/multifactor-radius-adapter.dll.config -

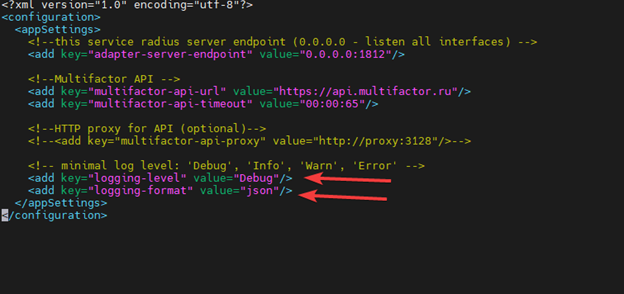

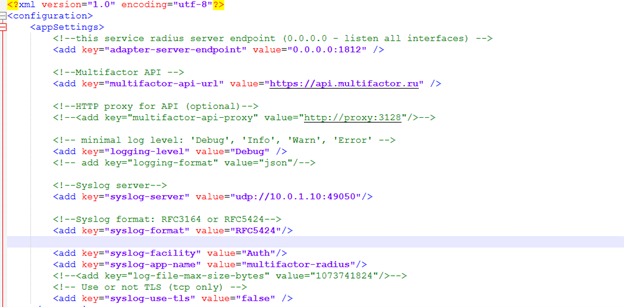

В конфигурационном файле привести следующие параметры к виду:

"logging-level" value="Debug"/>

"logging-format" value="json"/>Пример отредактированного конфигурационного файла приведен на рисунке 1.

Рисунок 1 – Пример отредактированного конфигурационного файла

подсказкаРекомендуется сохранить копию конфигурационного файла

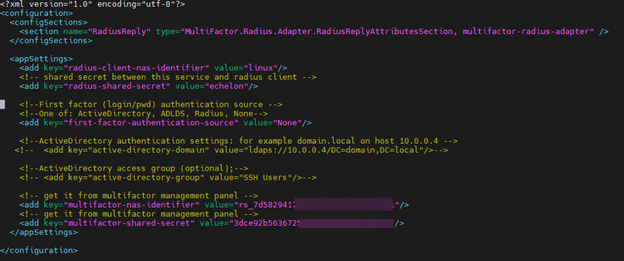

ssh.config.templateв директории /opt/multifactor/radius/clients с любым другим именем, например,for_linux.configосторожноДля настройки логирования

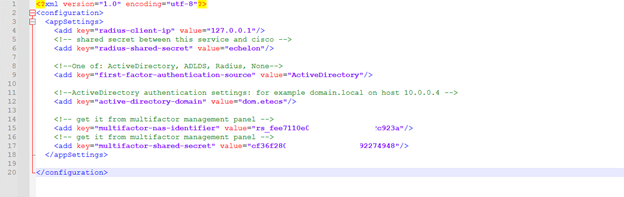

MULTIFACTORв сохраненной копии конфигурационного файлаfor_linux.configвносить изменения не нужно. Пример конфигурационного файлаfor_linux.configприведен на рисунке 2 и носит исключительно ознакомительный характер.

Рисунок 2 - Пример конфигурационного файла клиента

for_linux.config, расположенный в директории/opt/multifactor/radius/clients/ -

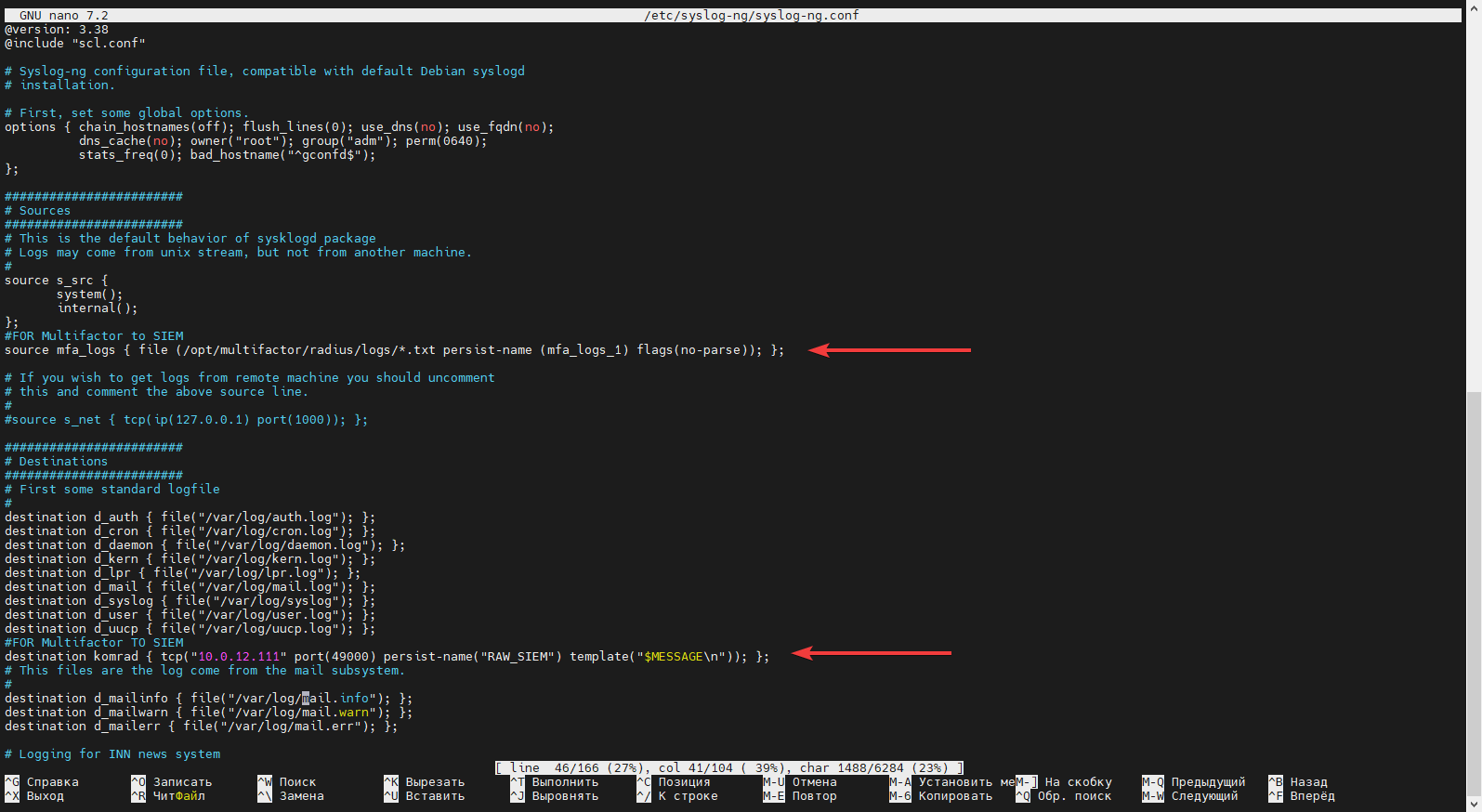

Настроить отправку событий в SIEM систему с использованием

syslog-ng, для чего необходимо открыть для редактирования конфигурационный файлsyslog-ng -

Добавить в раздел

Sourcesконфигурационного файла строку:source mfa_logs { file (/opt/multifactor/radius/logs/*.txt persist-name (mfa_logs_1) flags(no-parse)); }; -

Добавить строку в раздел

Destinations:destination komrad { tcp("IP_SIEM" port(PORT_SIEM_SYSLOG_COLLECTOR) persist-name("RAW_SIEM") template("$MESSAGE\n")); };подсказкаВместо

"IP_SIEM"необходимо указать IP-адрес SIEM системы и порт syslog-коллектора вместоPORT_SIEM_SYSLOG_COLLECTOR(по стандарту порт syslog коллектора TCP 49000)Пример отредактированного конфигурационного файла представлен на рисунке 3.

Рисунок 3 – Пример отредактированного конфигурационного файла

syslog-ng -

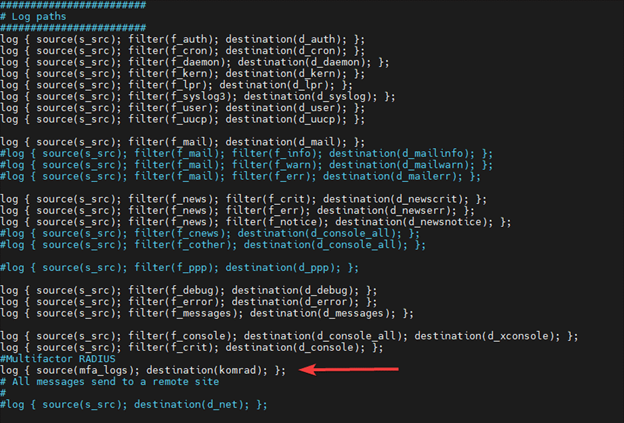

Необходимо добавить строчку в раздел Log paths:

log { source(mfa_logs); destination(komrad); };Пример фрагмента конфигурационного файла с добавленной строкой представлен на рисунке 4.

Рисунок 4 – Пример фрагмента конфигурационного файла с добавленной строкой

-

Перезагрузить syslog-ng с помощью команды:

sudo systemctl restart syslog-ngподсказкаПосле того, как события начали поступать в SIEM систему Komrad Enterprise, на syslog коллекторе необходимо включить плагин

2FA Multifactorиз пакета экспертиз

Настройка сбора логов работы MULTIFACTOR с использованием файлового коллектора

Для настройки логирования работы MULTIFACTOR необходимо выполнить следующие действия:

-

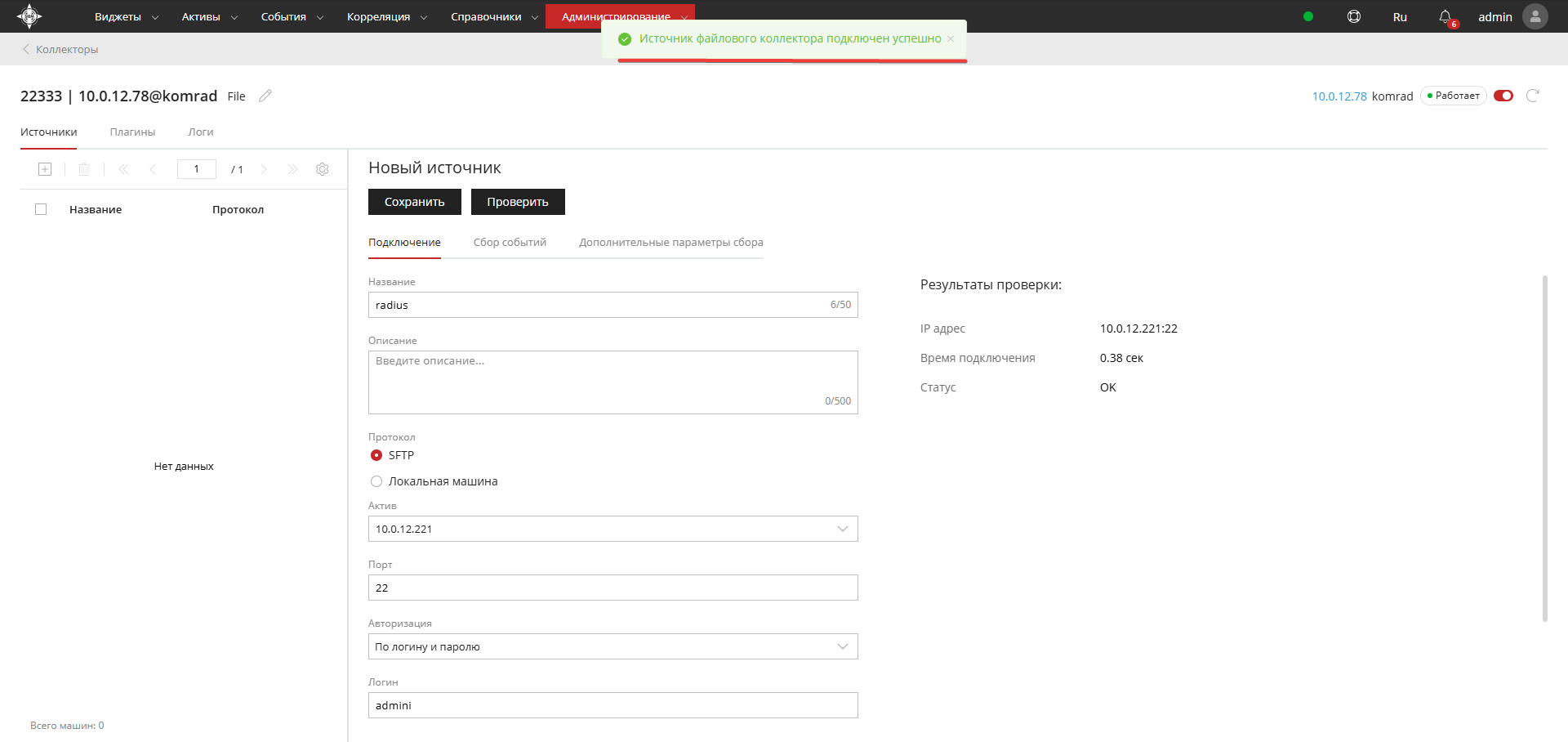

Добавить источник и подключиться к ЭВМ, на которую был установлен Radius Adapter для Linux Server (рисунок 5)

Рисунок 5 – Настройка источника событий

-

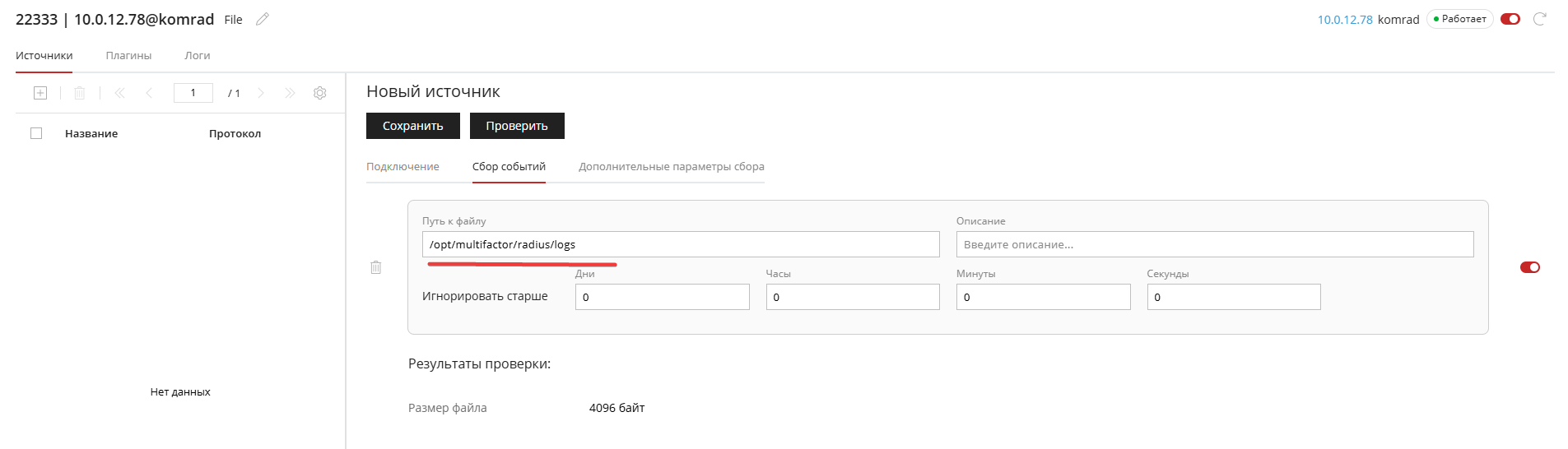

Прописать полный путь к папке с логами Radius адаптера (рисунок 6)

Рисунок 6 – Указанный путь к папке с логами

В случае возникновения ошибки типа: «Нет доступа к фалу/Доступ запрещён» Необходимо выполнить следующую команду в терминале ЭВМ:

sudo chmod -R +r /opt/multifactor/

После того, как события начали поступать в SIEM систему Komrad Enterprise, на файловом коллекторе необходимо включить плагин 2FA Multifactor из пакета экспертиз

Windows

Для настройки логирования работы MULTIFACTOR с ЭВМ, функционирующих на базе ОС семейства Microsoft Windows, необходимо выполнить следующие действия:

-

Зайти в

C:\Program Files\MFA Radiusи открыть для редактирования файлMultiFactor.Radius.Adapter.exe.config -

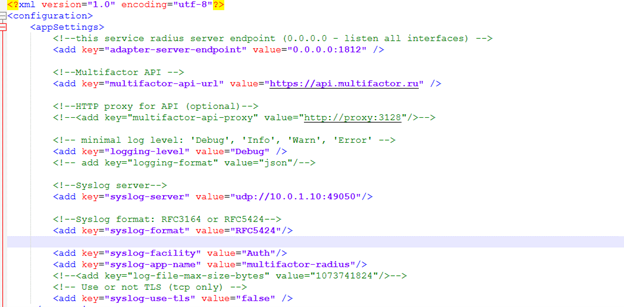

Установить следующие значения параметров:

<add key="syslog-app-name" value="multifactor-radius"/>

<add key="logging-level" value="Debug" />

<add key="syslog-server" value="udp://IP_KOMRAD:UDP_PORT"/>

<add key="syslog-format" value="RFC5424"/>

<add key="syslog-facility" value="Auth"/>

<add key="syslog-use-tls" value="false" />

Пример отредактированного файла приведен на рисунке 7.

Рисунок 7 – пример отредактированного файла

Для корректной работы рекомендуется использовать настройки, указанные выше!

Внимание! Возможна потеря события из-за отправки по UDP

Рекомендуется сохранить копию конфигурационного файла winlogon.config в директории /opt/multifactor/radius/clients с любым другим именем, например, for_windows.config

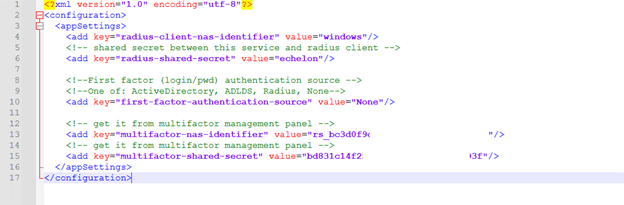

Для настройки логирования MULTIFACTOR в сохраненной копии конфигурационного файла for_windows.config вносить изменения не нужно. Пример конфигурационного файла for_windows.config приведен на рисунке 8 и носит исключительно ознакомительный характер.

Конфиг клиента C:\Program Files\MFA Radius\Clients\ winlogon.config

Рисунок 8 – Пример конфигурационного файла

Windows. RRAS

Настройка адаптера производится аналогично настройке логирования работы MULTIFACTOR с ЭВМ, функционирующих на базе ОС семейства Microsoft Windows, и осуществляется следующим образом:

-

Зайти в

C:\Program Files\MFA Radiusи открыть для редактирования файлMultiFactor.Radius.Adapter.exe.config -

Установить следующие значения параметров:

<add key="syslog-app-name" value="multifactor-radius"/>

<add key="logging-level" value="Debug" />

<add key="syslog-server" value="udp://IP_KOMRAD:UDP_PORT"/>

<add key="syslog-format" value="RFC5424"/>

<add key="syslog-facility" value="Auth"/>

<add key="syslog-use-tls" value="false" />

Рисунок 9 – Пример отредактированного конфигурационного файла

подсказкаДля корректной работы рекомендуется использовать настройки указанные выше!

осторожноВнимание! Возможна потеря события из-за отправки по UDP

-

Перезапустить службу

MFARadiusAdapterк сведениюРекомендуется сохранить копию конфигурационного файла

winlogon.configв директории /opt/multifactor/radius/clients с любым другим именем, например,for_windows.configосторожноДля настройки логирования

MULTIFACTORв сохраненной копии конфигурационного файлаfor_windows.configвносить изменения не нужно. Пример конфигурационного файлаfor_windows.configприведен на рисунке 10 и носит исключительно ознакомительный характер.

Рисунок 10 – Пример конфигурационного файла