Организация совместной работы KOMRAD Enterprise SIEM и S-Terra IDS

С помощью KOMRAD Enterprise SIEM (далее - KOMRAD) можно получить информацию об алертах от S-Terra IDS (далее – СОВ).

Предварительные условия:

• Подразумевается, что СОВ развёрнута, настроены соответствующие правила

• Наличие лицензии (разрешения) на использование Syslog-коллектора в KOMRAD (см. Обзор пользовательского интерфейса ⇒ О программе ⇒ Информация о лицензии)

• Отсутствуют какие-либо ограничения на передачу трафика по выбранному порту между источником событий ИБ и сервером KOMRAD

Настройка отправки алертов S-Terra IDS в KOMRAD Enterprise SIEM в формате JSON

Поскольку в качестве сенсора СОВ использует Suricata, то необходимо внести изменения в конфигурационный файл suricata.yaml. Для этого в консоли разграничения доступа введите:

run nano /etc/suricata/suricata.yaml

Для получения алертов в формате JSON в вышеуказанном файле приведите фрагмент - eve-log к следующему виду:

# Extensible Event Format (nicknamed EVE) event log in JSON format

- eve-log:

enabled: yes #укажите yes для включения логирования

filetype: syslog #regular|syslog|unix_dgram|unix_stream|redis

filename: eve.json

# Enable for multi-threaded eve.json output; output files are amended with

# with an identifier, e.g., eve.9.json

#threaded: false

#prefix: "@cee: " # prefix to prepend to each log entry

# the following are valid when type: syslog above

identity: "suricata-json"

facility: local5

level: Info ## possible levels: Emergency, Alert, Critical,

## Error, Warning, Notice, Info, Debug

Отключите алерты в формате строки (line based) во избежание дублирования информации. Для этого укажите следующее:

# a line based alerts log similar to fast.log into syslog

- syslog:

enabled: no #укажите no

# reported identity to syslog. If omitted the program name (usually

# suricata) will be used.

identity: "suricata"

facility: local5

level: Info ## possible levels: Emergency, Alert, Critical,

## Error, Warning, Notice, Info, Debug

По умолчанию с частотой 1 раз в 8 секунд приходят события статистики соединений, которые могут создавать лишнюю нагрузку на SIEM.

Вы можете отключить генерацию событий статистики сетевых соединений, указав enabled: no в разделе stats:

# Global stats configuration

stats:

enabled: no

# The interval field (in seconds) controls the interval at

# which stats are updated in the log.

interval: 8

# Add decode events to stats.

decoder-events: true

# Decoder event prefix in stats. Has been 'decoder' before, but that leads

# to missing events in the eve.stats records. See issue #2225.

decoder-events-prefix: "decoder.event"

# Add stream events as stats.

stream-events: false

Сохраните внесённые изменения в файл с помощью Ctrl + S

Далее настройте отправку событий на SIEM с помощью rsyslog:

run nano /etc/rsyslog.conf

В файле создайте новый шаблон отправки – сырой текст события, поместив следующую строку в раздел

#### GLOBAL DIRECTIVES ####:template(name="(1)" type="string" string="%msg%\n")

(1) – имя шаблона отправки (может быть любым, например, “raw”)

В конец конфигурационного файла rsyslog.conf внесите:

local5.* action(type="omfwd" target="(1)" port="(2)" protocol="(3)" template="(4)")

(1) - IP-адрес хоста с Syslog-коллектором, на который нужно посылать события

(2) - порт хоста с коллектором, на который нужно посылать события

(3) - протокол (tcp или udp)

(4) - имя шаблона отправки, указанное на предыдущем шаге

Сохраните внесённые изменения в файл с помощью Ctrl + S

После внесения изменений в конфигурационные файлы suricata.yaml и rsyslog.conf перезагрузите службы:

run systemctl restart stids-suricata

run systemctl restart rsyslog

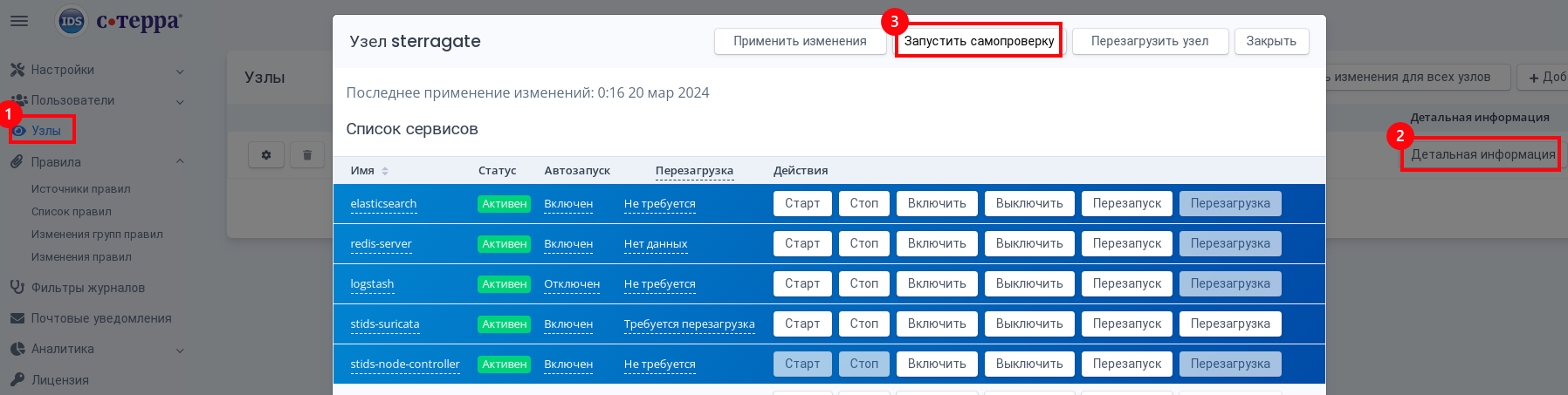

После перезагрузки проверьте корректность отправки событий, запустив самопроверку узла с компонентом

stids-suricata через графический интерфейс СОВ (Узлы ⇒ Детальная информация ⇒ Запустить самопроверку)

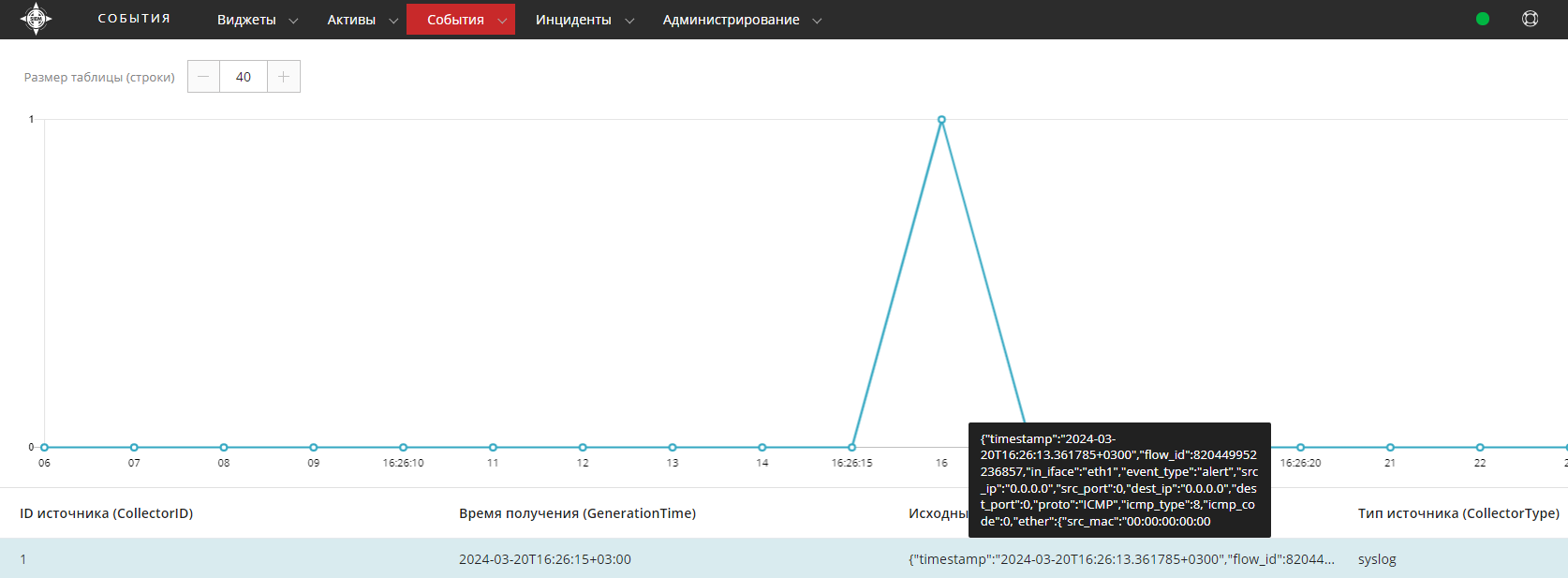

На KOMRAD должен прийти алерт в результате срабатывания встроенного правила СОВ

Found S-Terra-IDS-43-Self-Test:

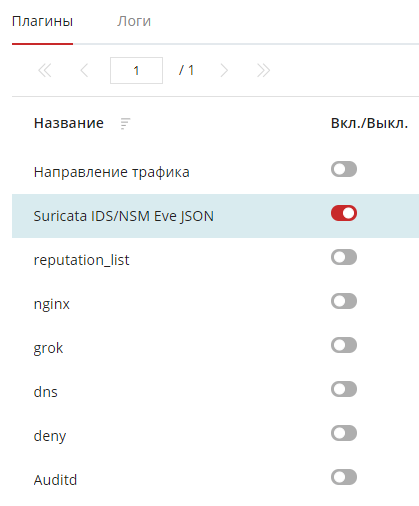

Для нормализации событий от СОВ включите плагин Suricata IDS/NSM Eve JSON на Syslog-коллекторе:

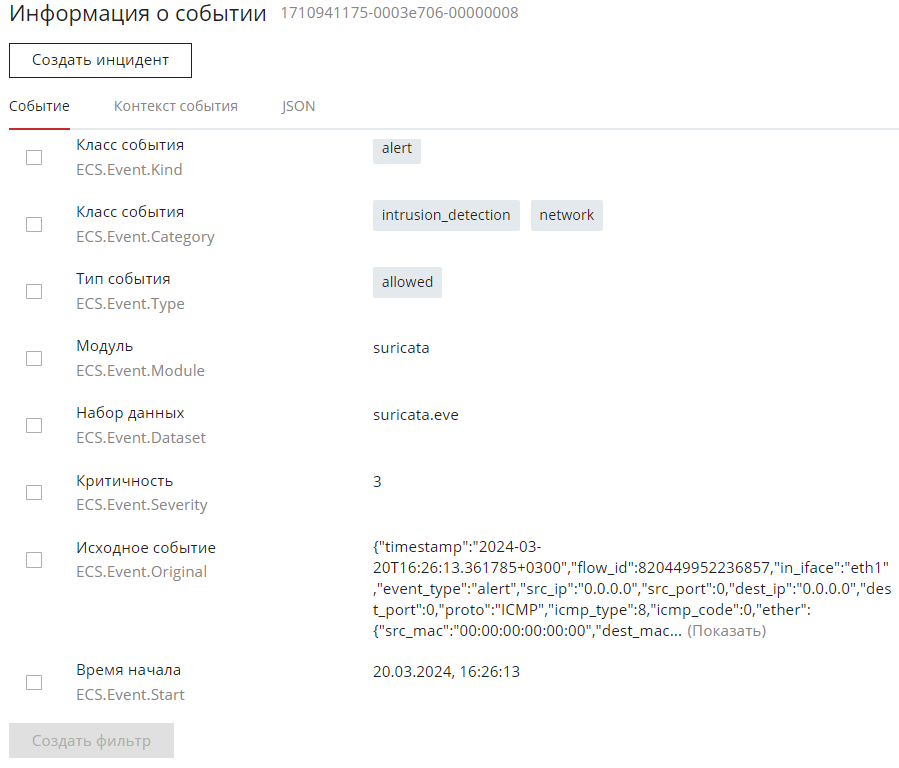

Нормализованные события будут иметь вид:

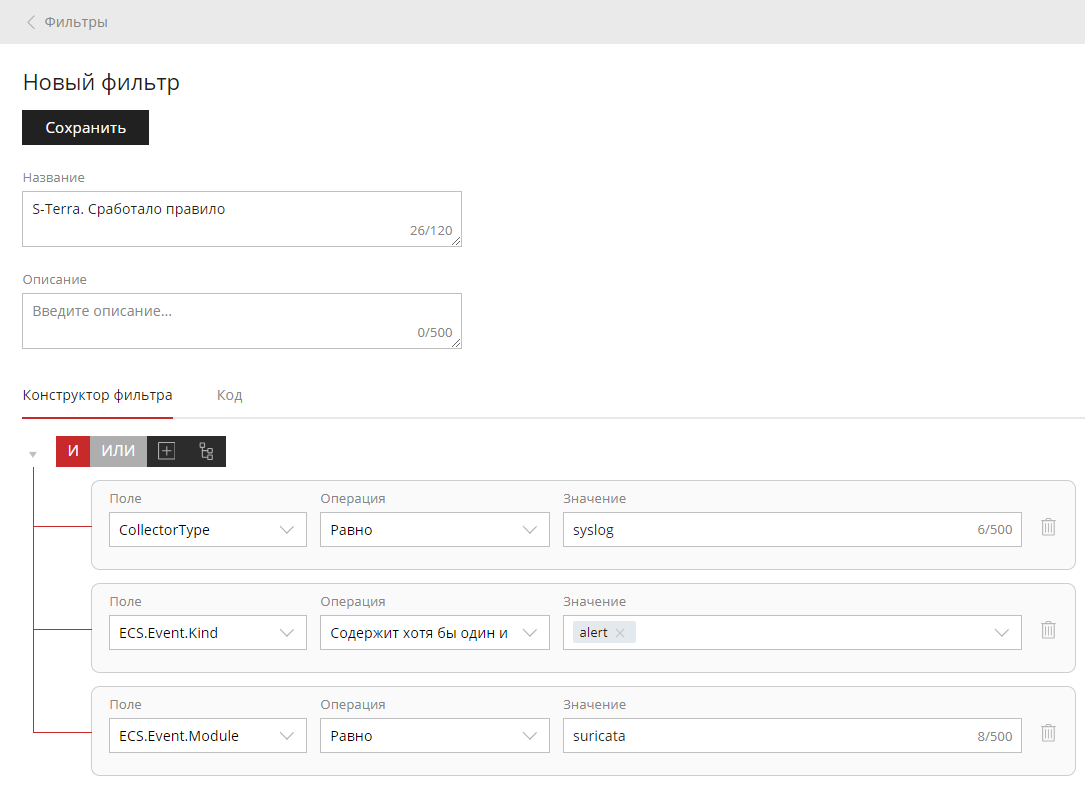

Из данной карточки можно создать фильтр, например, следующий:

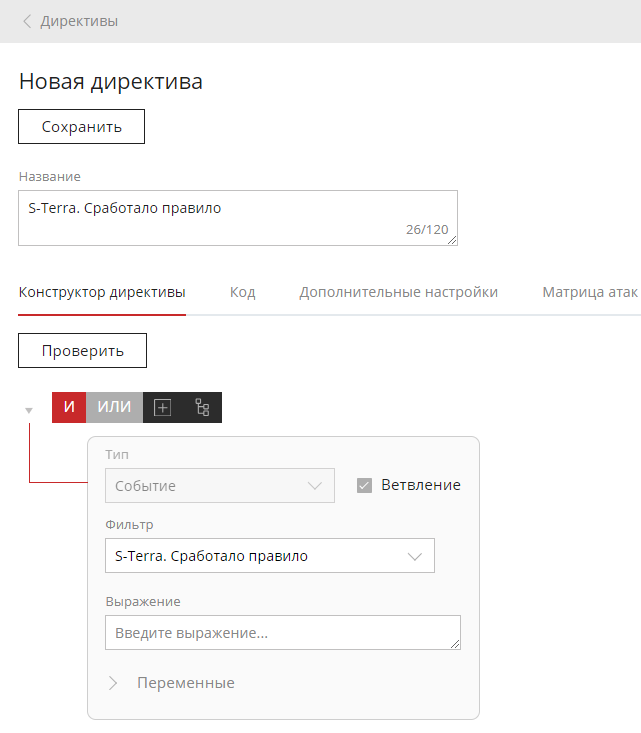

На основе данного фильтра можно создать директиву:

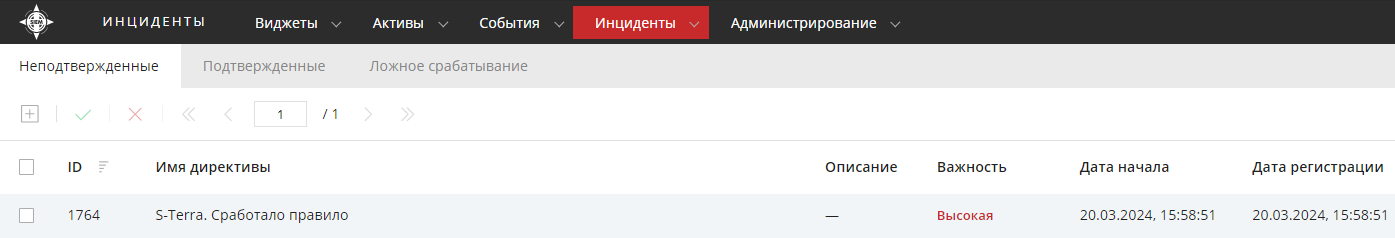

После срабатывания директивы инцидент выглядит следующим образом:

Фильтры (19 шт.) и директивы корреляции (18 шт.) под источник событий можно скачать в рамках расширенной технической поддержки

Для корректной работы фильтров и директив корреляции из пакета экспертиз S-Terra IDS не забудьте включить плагин Suricata IDS/NSM Eve JSON на Syslog-коллекторе!